INSTALLASI DAN KONFIGURASI SNORT

UNTUK NIDS MODE PADA UBUNTU SERVER 14.04

Hai hai hai......

Kali ini, saya akan membagi kegabutan saya lagi dengan praktikum ketiga saya...

yuks langsung aja simak yawwww... jangan lupa siapin es batunya yak.. buat dinginin otak kali aja nguap.. eheheehe just kidding gengs..

oh iya, berdasarkan percobaan saya installasi snort pada ubuntu 14.04 dapat dilakukan secara langsung dengan menggunakan apt-get install snort kemudian dikonfigurasi. Tetapi, hasil yang saya dapat kurang memuaskan karena terdapat beberapa error yang tidak saya ketahui... menurut salah satu teman saya sebaiknya installasi dilakukan dengan mendownload snort terlebih dahulu seperti pada tutorial yang akan saya bagikan dibawah ini.

tutorial ini juga dapat diimplementasikan pada debian 8 ataupun debian 9 karena pada dasarnya sama saja. Pada debian 8, teman saya mengalami error pada installasi build essentialnya. Dan saya sendiri menggunakan ubuntu 14.04 versi server....

selamat mencoba gengs butek...

A. DASAR TEORI

Snort adalah sebuah software ringkas

yang sangat berguna untuk mengamati aktivitasdalam suatu jaringan komputer.

Snort dapat digunakan sebagai suatu Network IntrusionDetection System (NIDS)

yang berskala ringan (lightweight), dan software inimenggunakan sistem

peraturan-peraturan (rules system) yang relatif mudah dipelajariuntuk melakukan

deteksi dan pencatatan (logging) terhadap berbagai macam seranganterhadap

jaringan komputer. Dengan membuat berbagai rules untuk mendeteksi ciri-cirikhas

(signature) dari berbagai macam serangan, maka Snort dapat mendeteksi

danmelakukan logging terhadap serangan-serangan tersebut. Software ini

bersifatopensource berdasarkan GNU General Public License [GNU89], sehingga

bolehdigunakan dengan bebas secara gratis, dan kode sumber (source code) untuk

Snort jugabisa didapatkan dan dimodifikasi sendiri bila perlu. Snort pada

awalnya dibuat untuk sistem operasi (operating system) berdasarkan Unix,

tetapi versi Windows juga sudahdibuat sehingga sekarang ini Snort bersifat cross-platform.Snort

sendiri merupakan software yang masih berbasis command-line, sehingga

cukupmerepotkan bagi pengguna yang sudah terbiasa dalam lingkungan Graphical

UserInterface (GUI). Oleh karena itu, ada beberapa software pihak ketiga yang memberikanGUI

untuk Snort, misalnya IDScenter untuk Microsoft Windows, dan Acid yangberbasis

PHP sehingga bisa diakses melalui web browser.

B. LANGKAH-LANGKAH

1.

Lakukan

konfigurasi untuk setting IP nano /etc/network/interfaces

Jangan lupa

lakukan restart /etc/init.d/networking restart

kemudian lakukan

restart #reboot

2.

Lakukan

installasi ubuntu kemudian lakukan

install update, dan reboot

# apt-get dist-upgrade -y

# apt-get install -y

openssh-server

# reboot

3.

Konfigurasi

kartu jaringan

#vi /etc/network/interfaces

jangan lupa untuk masuk ke mode insert ketika menggunakan teks editor vi, kemudian lakukak editing, lalu keluar menggunakan perintah ctrl+c , simpan menggunakan perintah :wq

restart network

interface kemudian verifikasi LRO dan GRO tidak aktif

user@snortserver:~$ sudo

ifconfig eth0 down && sudo ifconfig eth0 up

user@snortserver:~$ ethtool

-k eth0 | grep receive-offload

generic-receive-offload: off

large-receive-offload: off

4.

Install

kebutuhan sebelum menginstall snort

# apt-get

install -y build-essential

# apt-get install -y libpcap-dev libpcre3-dev

libdumbnet-dev

# apt-get install -y bison flex

Buat direktori snort_src

# mkdir ~/snort_src

# wget

https://snort.org/downloads/snort/daq-2.0.6.tar.gz

# tar -xvzf daq-2.0.6.tar.gz

5.

Installasi Snort

# sudo

apt-get install -y zlib1g-dev liblzma-dev openssl libssl-dev

Ubuntu

14 only (not Ubuntu 16)

# apt-get install -y

autoconf libtool pkg-config

# cd ~/snort_src

# wget

https://github.com/nghttp2/nghttp2/releases/download/v1.17.0/nghttp2-1.17.0.tar.gz

# tar -xzvf nghttp2-1.17.0.tar.gz

# automake

# autoconf

# ./configure

--enable-lib-only

# cd ~/snort_src

# wget https://www.snort.org/downloads/snort/snort-2.9.12.tar.gz

# tar -xvzf snort-2.9.12.tar.gz

pastikan telah

mendownload dan menginstall Luajit

# wget

http://luajit.org/download/LuaJIT-2.0.5.tar.gz

# cd

~/snort_src/LuaJIT-2.0.5

# ./configure

# make

# make install

# tar -xvzf

luaJIT-2.0.5.tar.gz

# cd luaJIT-2.0.5.tar.gz

# ./ configure

# make

# make install

kemudian pindah

kembali ke snort-2.9.12

# ./configure

--enable-sourcefire

# make

# sudo make install

# ln -s /usr/local/bin/snort /usr/sbin/snort

6.

Konfigurasi

snort agar berjalan pada nids mode

Create the snort user and group:

# useradd snort -r -s

/sbin/nologin -c SNORT_IDS -g snort

Create the Snort

directories:

# mkdir /etc/snort

# mkdir /etc/snort/rules

# mkdir

/etc/snort/rules/iplists

# mkdir /etc/snort/preproc_rules

# mkdir

/usr/local/lib/snort_dynamicrules

# mkdir /etc/snort/so_rules

Create some files

that stores rules and ip lists

# touch

/etc/snort/rules/iplists/black_list.rules

# touch

/etc/snort/rules/iplists/white_list.rules

# touch

/etc/snort/rules/local.rules

# touch

/etc/snort/sid-msg.map

Create our

logging directories:

# mkdir /var/log/snort

# mkdir

/var/log/snort/archived_logs

Adjust

permissions:

# chmod -R 5775 /etc/snort

# chmod -R 5775

/var/log/snort

# chmod -R 5775

/var/log/snort/archived_logs

# chmod -R 5775

/etc/snort/so_rules

# chmod -R 5775

/usr/local/lib/snort_dynamicrules

Ubah kepemilikan pada

folder berikut:

# chown -R snort:snort

/etc/snort

# chown -R snort:snort

/var/log/snort

# chown -R snort:snort

/usr/local/lib/snort_dynamicrules

untuk menyalin

konfigurasi dan dynamic preprocessors,

jalankan perintah berikut:

# cd

~/snort_src/snort-2.9.9.0/etc/

# cp *.conf* /etc/snort

# cp *.map /etc/snort

# cp *.dtd /etc/snort

# cd ~/snort_src/snort-2.9.9.0/src/dynamic-preprocessors/build/usr/local/lib/snort_dynamicpreprocessor/

# cp *

/usr/local/lib/snort_dynamicpreprocessor/

# sed -i "s/include \$RULE\_PATH/#include

\$RULE\_PATH/" /etc/snort/snort.conf

# vi /etc/snort/snort.conf

ipvar HOME_NET 192.168.137.0/24

pada line 45

var RULE_PATH

/etc/snort/rules

var SO_RULE_PATH

/etc/snort/so_rules

var PREPROC_RULE_PATH

/etc/snort/preproc_rules

var WHITE_LIST_PATH

/etc/snort/rules/iplists

var BLACK_LIST_PATH

/etc/snort/rules/iplists

pada baris 546

tulis include $RULE_PATH/local.rules kemudian beri komen pada rule yang tidak

digunakan

Jalankan perintah

berikut sehingga muncul logo snort dan pesan konfigurasi berhasil

# snort -T -i eth0 -c

/etc/snort/snort.conf

lakukan

installasi libgconf-2-4

#apt-get install libgconf-2-4

7.

Tulis aturan

untuk melakukan tes deteksi snort aturan-aturan berada pada file local.rules

NB: apabila file

local.rules tidak

ditemukan dapat digunakan perintah berikut:

# touch /etc/snort/rules/local.rules

kemudian

tambahkan perintah berikut:

alert icmp any any -> any

any (msg: "ada ping dari luar server";sid:10000001;rev:0;)

jalankan

perintah berikut untuk melakukan tes pada konfigurasi snort

# snort -T -c /etc/snort/snort.conf -i eth0

jangan lupa beri

hak akses pada /var/log/snort/snort.log dengan perintah berikut karena saya mengalami error

ketika melewatkan perintah berikut:

kemudian

jalankan perintah berikut

# /usr/local/bin/snort -A

console -q -u snort -g snort -c /etc/snort/snort.conf -i eth1

tampak diserver:

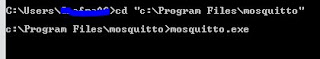

lakukan ping dari

client buka terminal pada windows atau pc # ping

192.168.137.100 (alamat IP yang saya

gunakan). dari terminal client:

C. PEMBAHASAN

setelah semua langkah-langkah diatas

dilakukan maka coba ping server dari

client, sehingga muncul peringatan pada server seperti gambar dibawah ini:

D. KESIMPULAN

Snort

merupakan software yang ringkas dan padat, sehingga tidak memakanbanyak

resources tetapi cukup canggih dan fleksibel untuk digunakan sebagai salah satu

bagian dari NIDS yang terpadu (Integrated NIDS). Snort sebagai NIDS dapat

menyembunyikan dirinya dalam jaringan komputersehingga keberadaannya tidak bisa

terdeteksi oleh komputer mana pun. Ini disebut sebagai stealth mode. Pada

praktikum kali ini dapat diketahui ketika server mendapat ping dari komputer

lain maka akan muncul peringatan pada server.

E. DAFTAR PUSTAKA

Dietrich, Noah.

2017. Snort 2.9.9.x on Ubuntu 14 and 16 with Barnyard2, PulledPork, and BASE.